300x250

AAA(Authentication Authorization Accounting)

개요

AAA 서버는 네트워크 사용자에 대한 인증, 권한제어, 과금을 위한 미들웨어로써 RADIUS와 TACACS+프로토콜이 현재까지 많이 사용되어 오고 있습니다. 두 프로토콜은 ADSL와 같은 환경에 적합하게 설계되었으며, 현재 Mobile, 휴대인터넷, Wireless LAN 환경에 대해서 확장성과 이동성에 대한 문제로 인해 DIAMETER 프로토콜이 개발되었습니다.

DIAMETER 프로토콜은 3GPP 등에서 다양한 망 접속 기술, 단말 이동성, 가입자 로밍 (Roaming)등의 요구사항을 수용한 차세대 AAA 프로토콜로써 현재 표준화가 진행 중에 있습니다.

I. AAA의 이해

가. AAA(Authentication Authorization Accounting)의 정의

- 불법적인 네트워크 서비스 사용을 방지하고자 사용자 인증, 권한제어, 과금을 위해 다양한 네트워크 기술과 플랫폼들에 대한 개별 규칙들을 조화시키기 위한 프레임워크

나. AAA의 특징

| 특징 | 설명 |

| 중앙 통합관리 | - 분산되어 존재하는 NAS와 AMA 클라이언트를 중앙에서 관리 가능 - 기존 네트워크 구성을 변경하지 않고 AMA 기능을 서버와 클라이언트에 추가 가능 |

| 표준화 구조 | - 일반적인 AAA 서버들 간의 표준화된 프로토콜을 사용 - AAA 기능을 요구하는 다양한 어플리케이션 지원 가능 |

| 서비스 확장성 | - 다수의 서비스 제공자들과 다중 도메인 환경에서 동작 - 이기종의 AAA서버간의 연동을 통한 유연한 서비스 확장 제공 |

II. AAA 구성 및 핵심기능

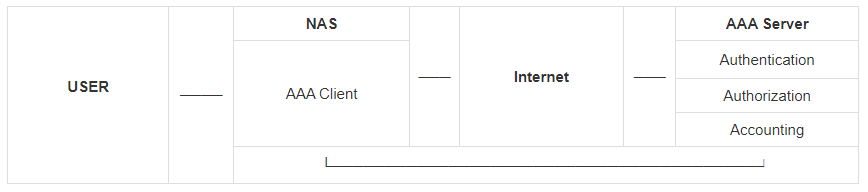

가. AAA 구성

- 사용자는 NAS(Network Access Server)에 접속하여 네트워크에 대한 접근을 요청하고, NAS의 AAA 클라이언트 기능은 사용자의 인증 정보를 받아서 AAA 서버로 전달

- AAA 서버는 수신한 데이터를 처리하고 AAA 클라이언트에게 네트워크 사용 허용 또는 거절과 함께 다른 관련 데이터를 전송

- NAS의 AAA 클라이언트는 사용자에게 특정한 자원에 대한 접근이 허용되었는지 또는 거절되었는지를 통지함

나. AAA의 핵심기능

| 구성요소 | 설명 |

| Authentication | - 사용자가 네트워크 접속을 하기하기 전에 사용자의 신원 확인 - 계정/패스워드, Challenge and Response, 암호화의 기능을 제공 |

| Authorization | - 네트워크 접속이 허가된 사용자에게 사용가능한 접근권한 정의 - 사용자의 권한 정보는 NAS나 원격의 AAA서버의 데이터베이스에 저장됨 - One-time 인가, 서비스별 허가, 계정별 프로파일, 그룹별 허가 등의 접근제어 방법을 제공함 |

| Accounting | - 사용자의 자원 사용에 대한 정보를 수집하여 과금, 감사, 보고서 기능을 제공 - 사용자 계정 서비스 사용 시작시간/종료시간, 사용한 명령어, 네트워크 트래픽랑 등의 정보를 포함함 |

III. RADIUS 및 TACACS+ 프로토콜

가. RADIUS(Remote Access Dial-in User Service) 프로토콜

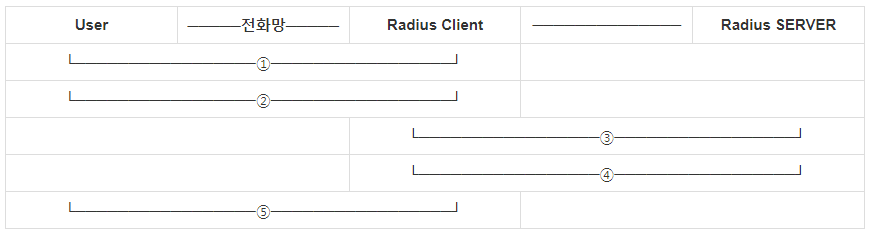

1) ADSL에서 RADIUS 프로토콜의 동작원리

- ① PPP LCP(Link Control Protocol) 협상. PAP, CHAP 등의 사용자 인증 프로토콜을 협상

- ② 사용자는 계정과 패스워드를 협의된 인증 프로토콜을 이용하여 Radius client에게 전송

- ③ Radius 클라이언트는 사용자의 정보를 Radius 서버에 Access Request로 전달

- ④ Radius 서버는 사용자의 정보를 확인하여 인터넷 접근 허용 여부를 확인하여 Access Accept를 Radius 클라이언트에게 전달

- ⑤ Radius 클라이언트는 인증 여부를 사용자에게 전달

2) RADIUS 프로토콜의 주요 특징

| 주요특징 | 설명 |

| 클라이언트-서버 기반 동작 | RADIUS 클라이언트는 NAS에 있고 네크워크을 통해 호스트 컴퓨터에서 운영되는 RADIUS 서버와 통신함 |

| 네트워크 보안 | RADIUS 클라이언트와 서버 사이의 모든 통신은 네크워크을 통해 전달되지 않는 공유 비밀 키에 의해 비밀번호가 암호화됨 |

| 다양한 인증 | PAP(Password Authentication Protocol), CHAP(Challenge Handshake Authentication Protocol) 등 다양한 인증 방법을 지원 |

| 인코딩 | Attribute / Value Pair 라 불리는 Type-Length-Value 필드로 인코딩 |

나. TACACS+(Terminal Access Controller Access Contrd System) 프로토콜

- TACACS 프로토콜은 RFC 1492에서 정의되었고, 현재 기능이 개선된 TACACS+가 널리 사용되고 있음

- 클라이언트-서버 형태의 AAA프로토콜로써 RADISU와 여러 가지 면에서 동일함

- RADIUS와 차이점은 전송계층에서 TCP를 사용, 패킷 페이로드 전체 암호화, 인증과 권한 검증을 분리된 메시지로 처리하는 것임

IV. Mobile IP 지원이 가능한 DIAMETER 및 프로토콜 간 비교

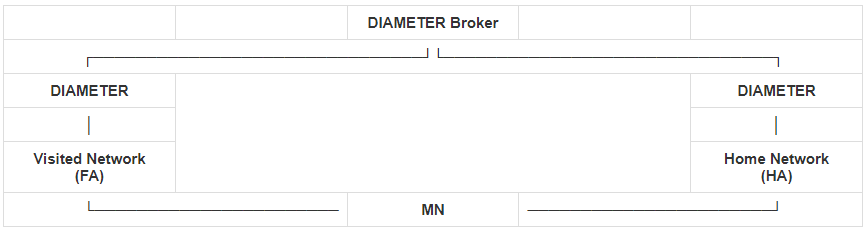

가. Mobile IP 지원이 가능한 IDAMETER 프로토콜

- DIAMETER는 로밍과 Mobile IP망을 지원하기 위한 목적으로 만들어 짐

- 이동단말(MobileNode)이 Foreign 네트워크로 접속을 시도할 경우 Foreign 네트워크의 Diameter 서버와 Home Network의 Diameter 서버의 연동을 통한 인증 수행

- 각 DIAMETER서버는 AAA 기능을 수행하기 위한 Broker의 Peer로 동작함

- DIAMETER서버와 Broker 사이의 통신은 Broker가 CA(Certificate Authority) 역할을 수행하여 안전한 연결상에서 동작함

나. AAA 프로토콜 간 비교

| 항목 | RADIUS | TACACS+ | DIMETER |

| 프로토콜 구조 | 서버-클라이언트(단방향) | 서버-클라이언트(단방향) | Peer-to-Peer(양방향) |

| 전송계층 | UDP | TCP | TCP/SCTP |

| 인증과 권한정보 | 결합된 메세지로 전달 | 분리된 메세지로 전달 | 분리된 메시지로 전달 |

| 패킷 암호화 | 패스워드만 암호화 | 패킷 전체 암호화 | 패킷 전체 암호화 |

| 보안기능 | 공유 비밀키 | 공유비밀키 | End-to-End(TLS) 전송계층(Psec/TLS) |

| 오류처리 | Silently Discard | Silently Discard | 모든 오류처리 지원 Failover 기능 제공 |

| Proxy 분산 환경 | 지원하지 않음 | 지원하지 않음 | 매우 적합함 |

| 활용 | Dial-up PPP Terminal Server |

Dial-up PPP Terminal Server |

Wireless Lan, Mobile IP |

V. AAA의 표준화 동향 및 향후 전망

가. 표준화 동향

- IETF의 AAA작업그룹에서 진행하고 있는 AAA 표준은 DIAMETER에 해당되며, 기존의 RADIUS 프로토콜에 대한 문제점은 해결하지 않고 새로운 AAA 재정 추진

- 1998년 2월 작업그룹에서 해당 AAA프로토콜을 DIAMETER로 명명하여 현재까지 표준화 추진

- 전송계층 문서와 Base 프로콜 문서가 표준 RFC(Request for Comments) 문서가 되었으며, 현재 Mobile IP 응용, NASREQ(Network Access Service Requirement) 응용, SIP(Session Initiation Protocol) 응용, Credit Control 응용이 인터넷 드래프트 상태임

나. AAA의 향후 전망

- 무선통신 환경에서 휴대 인터넷 사용이 보편화되면서 이동 환경에서 사용자 인증, 권한 검증 및 과금 처리는 필수적인 요소로 자리 잡을 것임

- 국내외 표준화 단체들로부터 DIAMETER 프로토콜 표준이 완성되고, 이동 인터넷 환경의 성장과 함께 이에 대한 시장 또한 급격하게 성장할 것으로 예상됨

반응형

'IT > 정보관리기술사' 카테고리의 다른 글

| ISMS-P 인증심사원 소개 (응시요건, 출제범위, 문제유형) (0) | 2022.07.20 |

|---|---|

| ISMS-P 인증 소개 (대상, 절차, 기준) (0) | 2022.07.20 |

| [네트워크 보안] 방화벽 구축 유형 (0) | 2022.07.15 |

| [네트워크 보안] 방화벽의 이해 (0) | 2022.07.15 |

| [인터넷] HTML5의 개념, 구성, 주요기능, 전망 (0) | 2022.06.20 |