III. 방화벽의 구축 유형

가. Screening Router

1) 구성 : IP패킷의 라우팅 기능과 함께 TCP/IP정보를 기반으로 패킷필터링을 수행

2) 장점:

- 구축비용이 저렴하며, 패킷 필터링 속도가 빠름

- 네트워크 계층에서 동작하므로 클라이언트와 서버에 변화가 필요하지 않음

3) 단점 :

- 네트워크 계층과 트랜스포트 계층에 한정된 정보만을 기준으로 접근제어 가능

- 분석을 위한 트래픽의 정보가 제한적이며, 로깅 기능이 미흡함

나. Bastion Host

배스천 호스트는 내부 네트웍과 외부 네트웍 사이에 위치하는 게이트웨이다.

보안대책의 일환 으로 사용되는 배스천 호스트는, 내부 네트웍을 겨냥한 공격에 대해 방어하도록 설계되며, 보통 강력한 로깅과 모니터링 정책이 구현되어 있으며, 접근을 허용하거나 차단하는 등 방화벽 의 일반 기능을 한다.

1) 구성 : 내부 네트워크와 외부 네트워크 사이에 게이트웨이 역할의 독립된 시스템 구성

2) 장점 :

- 다양한 트래픽 정보를 수집하고, 어플리케이션 계층의 공격에 대응 가능함

- 트래픽 정보에 대한 로깅과 감사가 용이함

3) 단점 :

- 외부 네트워크와 접점에 위치하여 불법 침입자들의 공격 목표가 됨

- Bastion host 자체가 침해를 당하는 경우 전체적 보안의 큰 위험이 발생함

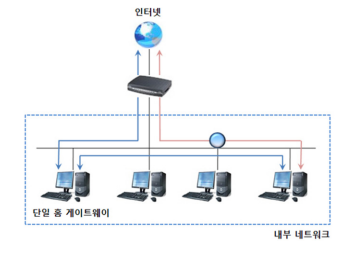

다. Dual-Homed Gateway

1) 구성 : 두개의 네트워크 인터페이스를 Bastion host를 이용하여 구성

2) 장점 :

- 외부 네트워크와 내부 네트워크의 완전한 물리적 분리가 가능함

- 다양한 트래픽 정보를 수집가능하며, 트래픽 정보의 로깅과 감사가 용이함

3) 단점 :

- 프로토콜 및 서비스에 대한 개별적 모듈이 필요하여 구성이 복잡함

- Bastion host의 장애와 침해가 발생하는 경우 서비스에 치명적 문제가 발생함

라. Screened Host Gateway

1) 구성 : 외부 네트워크로부터 유입되는 트래픽을 Screening router에서 먼저 패킷 필터링한 후, Bastion host 에서 2차 보안정책을 적용하도록 구성됨

2) 장점 :

- 2단계에 걸친 방어가 가능하여 보안성 향상과 시스템 부하를 분산할 수 있음

- 네트워크 계층과 어플리케이션을 분리하여 효과적인 보안정책 구현이 가능함

3) 단점 :

- Screening router가 침해시 Bastion host를 우회하여 내부 네트워크에 접근 가능

- 구성이 복잡하고 구축비용이 높음

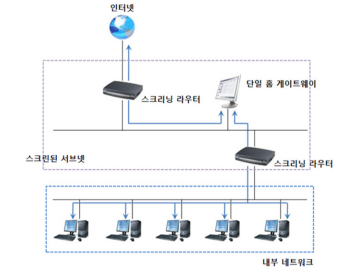

마. Screened Subnet Gateway

1) 구성 : 외부 네트워크와 내부 네트워크 사이에 DMZ (Demiliterized Zone)을 구성

2) 장점 :

- 다른 구축 유형의 장점을 모두 가지며 구성의 융통성이 높음

- DMZ 구성을 통해서 Defense in Depth 구현과 계층적 보안정책 적용이 가능함

3) 단점 :

- 다른 구축유형에 비교하여 시스템 구성이 복잡하고, 장애 포인트가 증가함

- 구축비용이 높고, 여러 단계 보안정책 구성으로 관리가 복잡함

바.Proxy Server

1) 구성 : 어플리케이션 계층까지 분석 가능한 Proxy 서버를 Bastion host 등에 설치하여 구성

2) 장점:

- 어플리케이션 계층의 정보까지 분석하여 보안정책을 적용할 수 있어, 보안성이 뛰어남

- 어플리케이션 수준의 로깅이 가능하고, 감사 기능이 뛰어남

3) 단점 :

- 보호 대상 응용 서비스가 증가할수록 시스템 부하가 발생하며, 비용이 증가함

- 응용 서비스마다 제각기 Proxy 서버를 구축해야 함

IV. 방화벽 시장의 동향 및 구축시 고려사항

가. 방화벽 사장의 동향

| 항목 | 1세대(1994~1997) | 2세대(1996~2000) | 3세대(2000년 이후) |

| 유형 | Packet Filtering | Application Proxy | Appliance/ASIC |

| 기능 | 네트워크 계층 필터링 | 어플리케이션 계층 정보까지 분석하여 통제 가능 | 하드웨어 일체형 |

| 성능 | 60Mbps 이하 | 40Mbps 이하 Proxy 기능 설정시 약 25% 성능저하 |

Gigabit: 1Gbps 이상 Fast Ethernet: 80Mbps |

| 장점 | 설정이 간편하고 처리속도가 빠름 | 어플리케이션 계층의 강력한 보안성 지원 | 강력한 보안성 뛰어난 성능 보장 다양한 기능 지원 |

| 단점 | 네트워크 계층정보기반 통제로 보안성이 낮음 | Packet Filtering방식에 비교하여 성능 저하 | 구축비용 증가 |

나. 방화벽 구축시 고려사항

| 단계 | 고려사항 | 설명 |

| 분석 | 응용 서비스 환경 | - 비즈니스의 중요한 어플리케이션 현황 파악 - 응용 서비스의 네트워크 접근 필요수준 분석 |

| 네트워크 현황 | - 네트워크 Topology, 라우팅, NAT 등 현황 분석 - 중요 서비스 트래픽의 유형 분석 |

|

| 설계 | 보안 정책 | - 조직에 필요한 네트워크 보안수준 정의 - 요구되는 보안 수준을 충족하기 위한 보안 정책 수립 |

| 방화벽 구축 유형 | - 보안정책을 적용하기 위한 방화벽 구축유형 선정 - 필요시 네트워크 Topology 변경 수행 |

|

| 방화벽 용량 | - 서비스 트래픽을 고려한 방화벽 용량 결정 - 향후 확장성을 계산한 방화벽 선정 |

|

| 운영 | 보안정책 관리 | - 보안 정책의 변경프로세스 정의 및 이력 관리 - 변경된 방화벽 룰에 대한 정기 감사 수행 |

| 방화벽 자체 보안 | - 방화벽 자체의 보안 강화 방안 마련 - 자체 보안 로깅 및 감사 실시 |

[참고문헌]

• 강정배, Firewall, http://cafe.naver.com/81th, KPC기술사회

• 영진,COM, About Firewall & Network security, 영진,COM, 2006

'IT > 정보관리기술사' 카테고리의 다른 글

| ISMS-P 인증심사원 소개 (응시요건, 출제범위, 문제유형) (0) | 2022.07.20 |

|---|---|

| ISMS-P 인증 소개 (대상, 절차, 기준) (0) | 2022.07.20 |

| [네트워크 보안] 방화벽의 이해 (0) | 2022.07.15 |

| [인터넷] HTML5의 개념, 구성, 주요기능, 전망 (0) | 2022.06.20 |

| [기업경영전략] IT 투자분석 및 TCO 절감 방안 (0) | 2022.06.14 |